Nie popadaj w samozadowolenie, ponieważ używasz Linuksa! Proponuję, żebyś nie popadał w samozachwyt i wyzbył się fałszywego poczucia bezpieczeństwa, sądząc, że inny system operacyjny może być bardziej podatny na wyciek danych prywatnych niż Linux.

Istnieje wiele zagrożeń i luk w zabezpieczeniach dla wszystkich typów urządzeń Linux. Zachowaj czujność niezależnie od systemu operacyjnego.

-

Upewnij się, że używasz hasła do ochrony swojego konta użytkownika.

Powinno to być wymagane, ale mimo to upewnij się, że zawsze używasz silnego, długiego hasła.

Jak chronić swoją prywatność w systemie Linux

-

Nie używaj konta administratora do codziennej aktywności.

Do codziennego korzystania z komputera zaloguj się przy użyciu podstawowego lub standardowego konta użytkownika. Jest to prawdopodobnie domyślne zachowanie podczas tworzenia nowego konta, ale warto dokładnie sprawdzić stan konta. Pamiętaj, że niektóre działania ogólnosystemowe będą wymagać zalogowania się na konto administratora z powodu ograniczonych uprawnień.

Nie używaj konta administratora do codziennej aktywności

-

Szyfruj swoje dane w Linux.

Szyfrowanie całego dysku jest idealne, ale możliwe jest również szyfrowanie tylko katalogu domowego, na przykład na współdzielonym komputerze. Zwykle odbywa się to podczas instalacji i jest później trudne. W takiej sytuacji najłatwiejszym rozwiązaniem jest wykonanie kopii zapasowej danych (zawsze to należy robić!). Następnie dokonaj ponownej instalacji systemu operacyjnego, wybierając opcje szyfrowania. Jeśli naprawdę chcesz spróbować zaszyfrować istniejący system, proces różni się w zależności od dystrybucji i konfiguracji partycji dysku, dlatego najlepiej poszukać instrukcji odpowiednich dla twojego środowiska .

Szyfruj swoje dane w Linux

-

Aktywuj wygaszacz ekranu w trybie bezczynności z blokadą ekranu w Linux.

Skróć czas działania blokady po uruchomieniu wygaszacza ekranu.

Aktywuj wygaszacz ekranu

-

Przejrzyj zainstalowane aplikacje w Linux.

Dobrą praktyką jest ograniczenie zainstalowanych aplikacji do minimum. Utrzymuje to nie tylko sprawność urządzenia, ale także zmniejsza podatność na zagrożenia. Oprócz ręcznego przeglądania listy aplikacji mogą być dostępne narzędzia ułatwiające dystrybucję, takie jak BleachBit .

Przejrzyj zainstalowane aplikacje

-

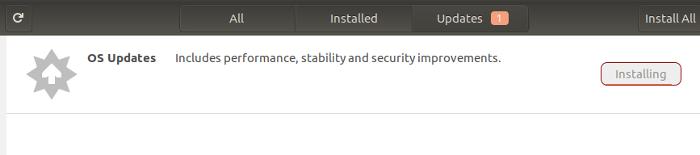

Aktualizuj swój system Linux.

Zazwyczaj aktualizowanie zarówno systemu Linux, jak i zainstalowanych aplikacji jest łatwe. Przynajmniej upewnij się, że aktualizacje bezpieczeństwa są instalowane automatycznie.

Aktualizuj swój system Linux

-

Okresowo sprawdzaj rootkity w Linux.

Można to zrobić, instalując wykrywacz rootkitów, taki jak chkrootkit, który można łatwo uruchomić za pomocą polecenia sudo chkrootkit.

Okresowo sprawdzaj rootkity w Linux

-

Zablokuj ustawienia zdalnego połączenia w Linux.

Jeśli używasz SSH do zdalnego dostępu, istnieje kilka prostych kroków, aby zmniejszyć ryzyko ataku. Najłatwiej jest użyć portu innego niż domyślny port 22 (i poniżej 1024 ). Możesz także uniemożliwić zdalne logowanie jako root za PermitRootLogin no pomocą pliku konfiguracyjnego SSH. W tym artykule zawarto więcej poprawek dotyczących zabezpieczenia SSH .

Zablokuj ustawienia zdalnego połączenia w Linux

-

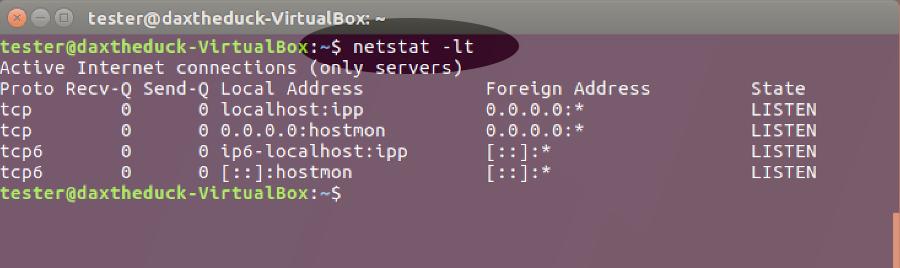

Wyłącz usługi nasłuchu, których nie potrzebujesz w Linux.

Niektóre demony nasłuchują na zewnętrznych portach. Wyłącz te usługi, jeśli nie są potrzebne, na przykład sendmail lub bind. Może to również poprawić czas rozruchu. Aby sprawdzić usługi nasłuchiwania, użyj tego polecenia: netstat -it

Wyłącz usługi nasłuchu, których nie potrzebujesz w Linux

-

Upewnij się, że masz zaporę ogniową w Linux.

Twój system operacyjny może mieć już wbudowaną zaporę ogniową, prawdopodobnie iptables. Zapory ogniowe mogą być mylące w konfiguracji z wierszem poleceń, ale prawdopodobnie będzie dostępna nakładka GUI dla łatwiejszej kontroli, takiej jak Gufw.

Upewnij się, że masz zaporę ogniową w Linux

-

Ogranicz dostęp uprzywilejowany za pomocą SELinux lub AppArmor.

Mogą być one domyślnie zainstalowane w twoim systemie, ale jeśli nie, warto je dodać i skonfigurować. Oba umożliwiają użytkownikom zdefiniowanie reguł, które ograniczają sposób działania aplikacji lub wpływają na inne procesy i pliki. Korzyścią jest to, że w przypadku ataku uszkodzenie twojego systemu jest ograniczone. Możesz przeczytać więcej tutaj o tym, jak korzystać z SELinux i AppArmor.

Ogranicz dostęp uprzywilejowany za pomocą SELinux lub AppArmor

-

Zainstaluj DuckDuckGo Privacy Essentials w przeglądarce.

Rozszerzenie przeglądarki Privacy Essentials ma wbudowane blokowanie sieci modułu śledzącego, inteligentniejsze szyfrowanie i, oczywiście, prywatne wyszukiwanie, wszystkie zaprojektowane tak, aby działały bezproblemowo podczas wyszukiwania i przeglądania sieci.

Jak: Pobierz rozszerzenie dla popularnych przeglądarek z https://duckduckgo.com/app

Gratulacje! Właśnie zrobiłeś duży krok w kierunku zwiększenia prywatności i ochrony danych w systemie Linux. Więcej na temat ustawień bezpieczeństwa i ochrony prywatności w innych urządzeniach znajdziesz tutaj.